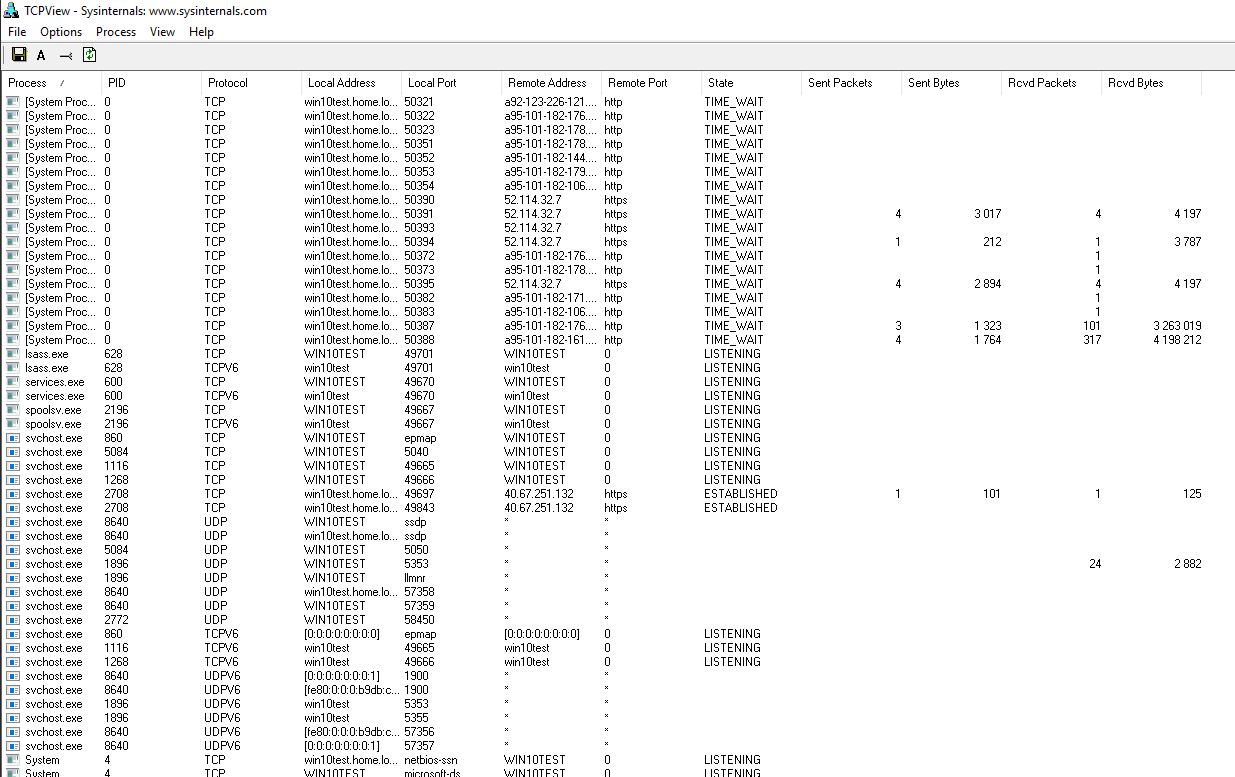

Identifiez les artefacts Windows d'intérêt pour l'investigation - Menez une investigation d'incident numérique forensic - OpenClassrooms

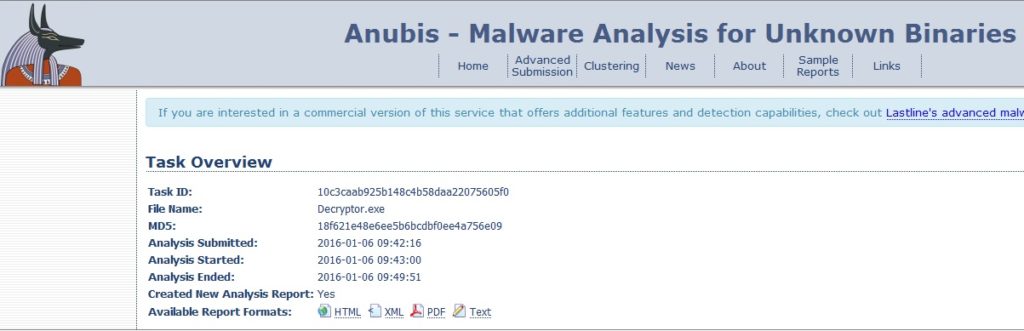

PDF) CHFI v8 Forensic Investigator - Formation CHFI v8 Certification EC-Council CHFI v8 | Arnold Chamboui - Academia.edu

Forensics : Retrouver les traces d'un piratage – Tech2Tech | News, Astuces, Tutos, Vidéos autour de l'informatique

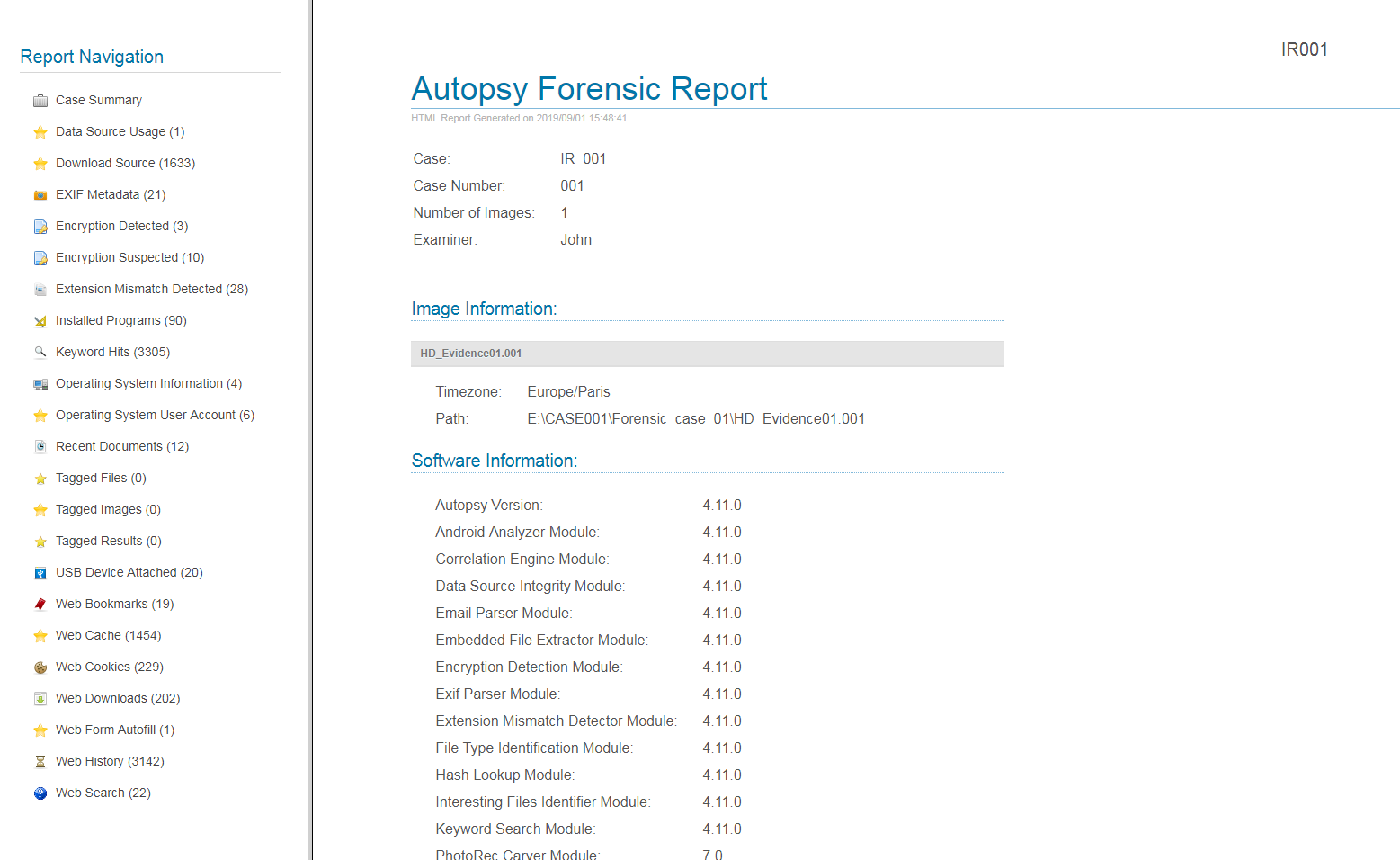

Le point sur les outils d'analyse forensique gratuits, payants, sous Windows et open source | CyberSecurity Guide

.gif)